[ad#ad-tubiello]

Un documento diffuso dall’ufficio del procuratore distrettuale di New York rivela infatti che, su ordine delle autorità, Google potrebbe accedere da remoto ai device Android dotati di versioni relativamente datate del sistema operativo, permettendo agli investigatori di accedere al contenuto del device.

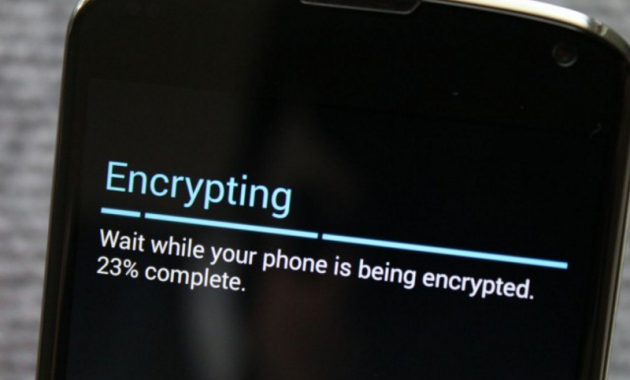

Il documento, che analizza le conseguenze che la crittografia dei dati avrà per le forze dell’ordine, afferma che la cosa riguarda le versioni Android da KitKat in giù, visto che a partire da Android 5.0 la crittografia dei dati impedirebbe di accedere al device in questione: c’è da dire però che, sebbene Google consigli ai produttori di abilitare la crittografia di default, in molti casi questo non avviene.

Per alcuni tipi di dispositivi Android, Google è in grado di resettare i codici di accesso in caso di perquisizione e con un’ordinanza che imponga loro di aiutare le forze dell’ordine a estrarre dati dal device. Questo processo può essere effettuato da Google da remoto e permette agli investigatori di accedere al contenuto di un device

Stando agli ultimi dati sulla distribuzione Android, queste considerazioni rendono potenzialmente accessibile da Google il 74.1% dei dispositivi Android attualmente in circolazione.

Le cose vanno un pò meglio per gli utenti iOS, visto che da iOS 8 in poi Apple non è in grado di resettare i codici di accesso e la crittografia dei dati è abilitata di default.

Al di là di tutto, per me ogni utente dovrebbe crittografare il proprio dispositivo:

lì sopra ormai teniamo dati privati, spesso anche di lavoro e non solo chat e foto.

Il mio Galaxy A3 (Lollipop 5.0.2) non si è rallentato nell’uso quotidiano, solo l’avvio dura un po’ di più e non ho ricadute sulla durata della batteria.

Inserisci un codice alpha numerico di 6 cifre (minimo) che rendono sicuro e veloce lo sblocco ogni qualvolta che togli lo sblocco schermo

Ogni utente non direi. A cosa ti serve crittografare un terminale in locale quando per fare il figo hai la sincronizzazione automatica delle foto con Facebook? (e poi ti incazzi se qualcuno te la commenta pure)

È chiaro che quel tipo di utente non ha a cuore la propria privacy.

Io in effetti non ho nemmeno facebook.

Poi un conto è la foto, dati e files/documenti sono cose più importanti

Concordo. Per quello dico non complichiamo la vita al pischello che si tagga con parolone tipo crittografia. Un professionista potrebbe avvalersene. Se poi ho dati molto molto sensibili io non li terrei nemmeno sullo smartphone

Ecco spiegati i lag di alcuni telefoni

(Sarcastico)

Ma nooo ?! davvero è possibile tutto questo?

Non ci sono limiti alla scienza (Cit.)

Hanno praticamente tutto, impronte digitali, immagini dell’iride, immagini private, attività personali, ecc…

Ora, nel lecito questo può essere un vantaggio, un ausilio per le indagini… (forse)

Il rovescio della medaglia potrebbe essere catastrofico, se usato da disonesti senza scrupoli.

praticamente il 90 per cento della gente che governa

Cosa è questo buonismo…..90% mi pare assai poco ;-)

Solo al 74%? Solo 3 persone su 4? Va beh, al rimanente ci pensano i terzi, con le app gratuite.

Consci qualche sistema che appoggiandosi ad una rete, garantisca all’utente di non essere controllato sul proprio dispositivo?

Purtroppo ci si deve fidare “per modo di dire” da quanto dichiara il fornitore del servizio in ambito privacy.

Ma nessun sistema può definirsi sicuro.

Quindi speriamo nel buonsenso di chi usa i dispositivi, con social e tutto l’indotto delle varie possibilità offerte (accalappia babbei) basterebbe una fuga di dati “definita accidentale” per mettere in ginocchio tutti.

Mi rispondo da solo… c’è differenza tra un sistema ed un’altro, vero!

Ma nulla è sicuro.

Tra un sistema e l’altro ci sono differenze, come ci sono tra lasciare le chiavi di casa ad un parente o ad un perfetto sconosciuto.

esempio pessimo… i miei parenti non rientrano nel cerchio magico.

Ho scelto un esempio reale: i parenti possono non essere affidabili al 100%, ma certamente uno sconosciuto ha affidabilità zero.

Ho letto poco fa una notizia riguardante l’isis: loro consigliano iMessage e FaceTime, mentre sconsigliano WhatsApp, Skype, Facebook e gli SMS.

L’articolo inizia”Non solo Telegram, Twitter e a Playstation4…”

Imessage e facetime paragonati (per sicurezza) a playstation4… ???

http://overpress.it/2015/11/23/imessage-isis-comunicare/

Bhe, a dire il vero non parlano di facilità di crearsi un account, ma di impossibilità di poter controllare “facilmente” quello che si scambiavano in “chat”. Un kamikaze può anche metterci il suo vero nome… non credo gli interessi, visto lo scopo, il fine e il mezzo che userà per seminare il panico. Se poi non è possibile neppure per Apple sapere cosa scrive, gli frega ancora meno… Io, se sapessi di avere scarse possibilità di uscirne vivo, userei il mio nome senza problemi.

guarda… io spero che sia così… vuol dire che apple ha nomi e cognomi… ma sarebbe troppo bello… e sopratutto troppo sciocco da parte dei terroristi.

sarebbero sufficienti i soli dati di geolocalizzazione non servirebbe neanche il contenuto delle chat.

il fatto che l’isis pubblichi il manuale del perfetto terrorista mi sembra un po puerile, prendiamolo solo come un occasione per un sorriso … amaro.

Garda, se per davvero (come dicono nell’articolo) neppure Apple è in grado di sapere che messaggi si scambiano due utenti usando i loro servizi, che abbiano usato i loro veri nomi poco importa, perché “nessuno” può sapere che cosa si sono detti e quindi non sono stati riconosciuti come terroristi.

In un sistema per cui i messaggi possono essere letti, basterebbe un sistema automatico di filtraggio delle parole, per cui “scatta l’allerta”… Ma anche qui, una volta scoperto che si controllano possono benissimo parlare in codice. “Domani andiamo a dipingere la Gioconda a teatro” può essere intercettato, ma non ha significato per nessuno, salvo per chi ha il “codice”.

Non sono stupidate, non sto esagerano o guardo troppi film: libri, serie, film ecc… hanno spesso dei curatori tecnici che controllano la verosimiglianza di quanto accade con quella che è la realtà. Esempio assurdo: non so se hai mai visto una puntata del Dott. House… Sono esagerazioni che capitino sempre a lui malattie che colpiscono 1 su un milione o con complicazioni “assurde”, ma sono vero, esistono, e si comportano veramente così… non c’è nulla di inventato… Quindi se andiamo a vedere film di spionaggio, usare codici, trasmissioni criptate, inserimenti nella società decenni prima, in attesa del “Momento giusto” non sono esagerazioni.

Per me alcuni di questi vivevano in Francia da anni. Si sono fatti una facciata di comodo, passando per “innocui”… Pagano le tasse, aiutano il vicino se è in difficoltà… Molti li vedono come sporchi, brutti e cattivi e che si riconoscono a distanza… Forse chi è sul campo può essere così… Ma le menti, quelli che organizzano tutto, con freddezza, non sono certo come ce li immaginiamo… E’ questo il brutto… In Italia, magari passeggi per Roma, e a fianco hai, chi mesi o decenni dopo è uno degli organizzatore di una strage organizzata.

Per me si sono registrati davvero con nomi veri… Sono organizzati, magari i “capi” sono usciti dalla Francia il giorno prima, o al settimana prima… per quanto riguarda il manuale del terrorista… Non è che è come il “Manuale delle Giovani Marmotte”… Ma si, hanno una sorta di “libro”; cioè insieme di regole, da rispettare, mezzi da usare, come comunicare, cosa fare in determinate situazioni, ecc… Non sono sprovveduti, gli “insegnato” a fare quello che fanno. Non avranno “libri di testo” pubblicati, ma l’insieme delle loro regole può essere inteso come un manuale.

mettiamo per un attimo… facendo ricorso a tutta la mia fantasia e buonafede che apple non sappia effettivamente ció che viene scritto, ebbene non c’é bisogno di saperlo, le persone (quasi tutte) che hanno partecipato all’attacco erano tutte conosciute, basta incrociare i dati di geolocalizzazione e le celle attivate (quindi al difuori del controllo delle polisi di apple) per ricostruire percorsi contatti e permanenze, i terroristi lo sanno e per non danneggiare la rete infrastrutturale d’appoggio che sopravviverà loro, non usano utenze reali non possono, e non solo useranno un set di utenze, è la regola principe di ogni intelligence, sempre secondo me, e questo al difuori dei dispositivi che usano.

Il tuo ragionamento è corretto… ma se esistessero delle cellule “latenti che si attivano una alla volta”? Se una cellula non conoscesse nulla delle altre… potrebbero si assistere alla distruzione sistematica di una loro “singola” infrastruttura… Quella che si attiverebbe, che ne so, tra tre anni, non userebbe nulla della precedente… Una delle regole è non lasciare tracce… Nessuno credo può partire con il presupposto che non venga preso nessuno, che non “scoprano” come hanno agito, ecc… Magari una cellula ora si trova non a Parigi a Bordeaux, che ne sappiamo… Inoltre dopo aver colpito è ovvio aspettarsi un aumento dei controlli, su tutti i fronti…. “Colpisci e scappa”… Per ora (e spero di non essere smentito) non faranno altri attacchi ravvicinati in Francia. Come non ne fecero di eclatanti a New York dopo l’11 Settembre. E’ anche vero che in Francia c’è stato il caso di “Charlie” e poi questo…

Ma sono solo illazioni… Non ho fatto nessun serio corso anti-terrorismo, ma solo le basi per avere il certificato aeroportuale…

l’isis non è molto che c’é… cellule dormienti… tutto è possibile… ma non ci credo che siano iscritti con la loro utenza, questo significa che credono alle parole di un azienda del grande “satana” … poi… anch’io parlo di una realtà della quale non ho contezza, per cui alla fine la mano sul fuoco non ce la metto, poi se è vero che usano iphone di certo non diventeró un suo seguace… vabbé battuta alla saccénte.

Fantastico nick!

Se non erro il nome di questa musa fu usato anche per il nome di un’astronave in uno dei film della saga Alien

Grazie ;)

A dire il vero l’ho preso da una delle stazioni orbitanti spaziali che esistono nel fumetto di Nathan Never. Anche le altre stazione hanno il nome di altre muse: Calliope, Melpomene ecc… Ma penso che anche loro citino Alien.

Quelli dell isis hanno tutti l iPhone…con tariffe speciali

e chiedono a siri dove “operare”…

Ma infatti, te l’ho pure scritto!

Il problema non è a chi lasci le chiavi, ma della sicurezza della tua casa, quindi che le chiavi siano nelle tue mani o in quelle di un parente fidato, questo non potrà impedire che qualcuno si introduca illecitamente in casa tua.

Dovresti restare di guardia h24…

È come usare un dispositivo offline.

sicuramente non é una falla della sicurezza personale fatta passare per caso !

rispettano leggi a modo loro e non credo che apple sia migliore

come appare dall articolo

e purtroppo anche con un3310 nokia le cose non sono migliori

tanto si sa che fanno quello che vogliono con i nostri dati

Non riesco a capire è se con kitkat con la crittografia abilitata è comunque possibile questa tecnica