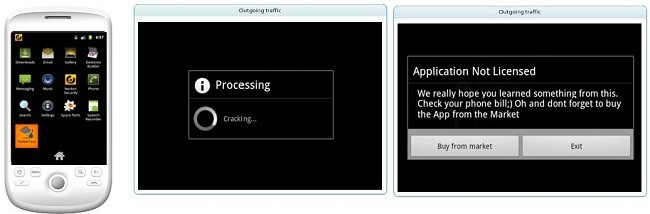

La società americana Lookout, specializzata nel campo della sicurezza mobile, tramite un post sul suo blog ufficiale ha voluto mettere in guardia tutti gli utenti Android per la scoperta di un nuovo trojan – “il più sofisticato fino ad oggi” -, chiamato Geinimi, che si infiltrerebbe nel sistema attraverso applicazioni considerate legittime e sicure tra cui, al momento, Monkey Jump 2, Sex Positions, President vs. Aliens, City Defense e Baseball Superstars 2010.

Qual’è il suo funzionamento? Dice Lookout:

Quando un’applicazione contenente Geinimi viene lanciata sul telefono di un utente, il Trojan viene eseguito in background e raccoglie tutte le informazioni significative che possono compromettere la privacy di un utente. Le informazioni specifiche che raccoglie includono le coordinate di posizione e codici identificativi del dispositivo (IMEI) e della carta SIM (IMSI). A intervalli di cinque minuti, Geinimi tenta di connettersi a un server remoto utilizzando uno dei dieci domini incorporati. Un sottoinsieme comprende www.w**ifu.com, www.u**ore.com, www.f**jd.com, www.is**ast.com e www.pi**esj.com. Se si collega, Geinimi trasmette le informazioni raccolte dal dispositivo al server remoto.

[..] Mentre la nostra analisi del codice Geinimi è in corso, abbiamo le prove delle seguenti funzionalità:

• Invio delle coordinate di posizione (fine: localizzazione del device)

• Invio dei codici identificativi del dispositivo (IMEI e IMSI)

• Scarica e richiede all’utente di installare un’applicazione

• Richiede all’utente di disinstallare un’applicazione

• Elenca ed invia la lista delle applicazioni installate sul device al server

Leggi il resto …