Questo bug risiede in un componente del kernel Android chiamato “Stagefright”: si tratta di una libreria media playback nativa, utilizzata dal sistema operativo per processare, registrare e riprodurre file multimediali.

Di cosa si tratta?

I dettagli sul bug sono stati nascosti al pubblico fino alla conferenza Black Hat a Las Vegas di fine luglio, ma il succo della questione è che si può allegare un malware ad un file video. Tale file multimediale può in seguito essere inviato via MMS, dove scatena la reazione di Stagefright Media Playback Engine, introdotto a partire da Android 2.2.

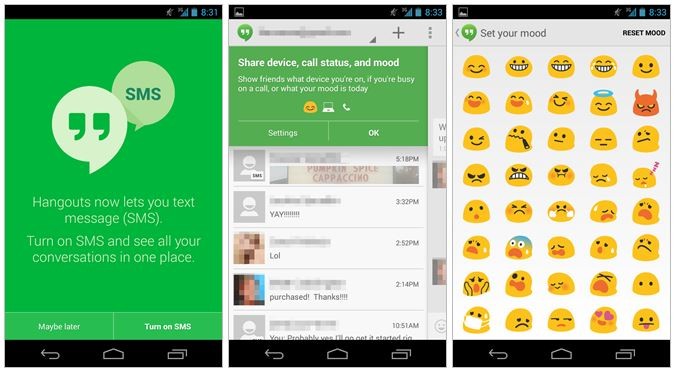

Nel caso l’ignaro utente sfrutti un’applicazione con supporto al file previewing, quale Hangouts (che può essere impostata come app predefinita per la ricezione dei messaggi), il dispositivo diventa vulnerabile, poiché processerebbe automaticamente il video.

Da chi è stato individuato?

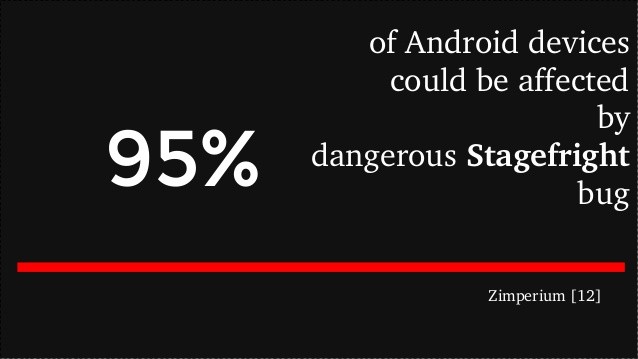

L’exploit è stato reso noto il 21 luglio dall’agenzia di sicurezza mobile Zimperium, durante un’annuncio per la sua partecipazione annuale alla conferenza Black Hat. Quindi, a conti fatti, la vulnerabilità è stata apertamente resa nota esattamente una settimana prima che qualcuno si decidesse ad intervenire.

Quanto è diffuso?

A dire il vero non è stato accertato, ma sapendo che i potenziali dispositivi affetti vanno da Ice Cream Sandwich a Lollipop 5.1, si può stimare un numero attorno ai 900 milioni di device.

Il lato più pericoloso della faccenda è che Stagefright appartiene al core di Android, dunque si trova in profondità nell’OS; più un componente agisce a low-level, più è rischioso un qualsiasi malfunzionamento.

A quanto pare, Zimperium aveva allertato Google ancora tra aprile e maggio, ma non ci è dato sapere se il colosso di Mountain View abbia agito sulla sua linea Nexus, o se qualsiasi altro costruttore abbia rilasciato aggiornamenti per i propri dispositivi. Non c’è da mettere la mano sul fuoco in entrambi gli ipotetici casi.

Quanto c’è da preoccuparsi?

Inutile negarlo, si tratta di una vulnerabilità senza precedenti nella storia del robottino verde, che ha evidenziato (come side effect) anche la difficoltà nel rilascio di aggiornamenti da parte delle aziende costruttrici. Dunque, vista la presenza di Stagefright a partire dal vecchio Froyo 2.2, si può considerare il bug una bomba ad orologeria, che però è rimasta per la maggiorparte del tempo quiescente.

Le buone notizie sono che apparentemente non si ritiene che qualcuno sia intenzionato a lanciare l’exploit contro questa falla

Le buone notizie sono che apparentemente non si ritiene che qualcuno sia intenzionato a lanciare l’exploit contro questa falla

Come può essere sfruttato?

In questo video è possibile vedere come, semplicemente aprendo un file .mp4 mal formattato, si vada incontro ad un crash ciclico del Media Playback Engine. L’applicazione in questione è una semplice MainActivity Android artigianale per leggere e riprodurre video.

httpvh://youtu.be/_gTuuMGQSHU

In quest’altro video, invece, si può vedere come si possa sfruttare il bug semplicemente con l’apertura di un link web. In questo caso, l’applicazione in questione è Twitter, vulnerabile per via del suo preloading in fare di anteprima video.

httpvh://youtu.be/xj1hKZ8SeHY

Cosa dice google?

Ecco una breve dichiarazione dell’ingegnere capo per la sicurezza di Google Android:

Attualmente, il 90% dei dispositivi Android ha una tecnologia abilitata chiamata ASLR, che protegge gli utenti dalla problematica.

[Adrian Ludwig]

Questa affermazione ovviamente è molto in contrasto con le voci di circa 900 milioni di dispositivi Android vulnerabili. Trattando quindi con molta cura la veridicità di questi numeri, secondo Ludwig chiunque abbia almeno la versione 4.0 Ice Cream Sandwich ha una protezione integrata agli attacchi di tipologia “buffer overflow”.

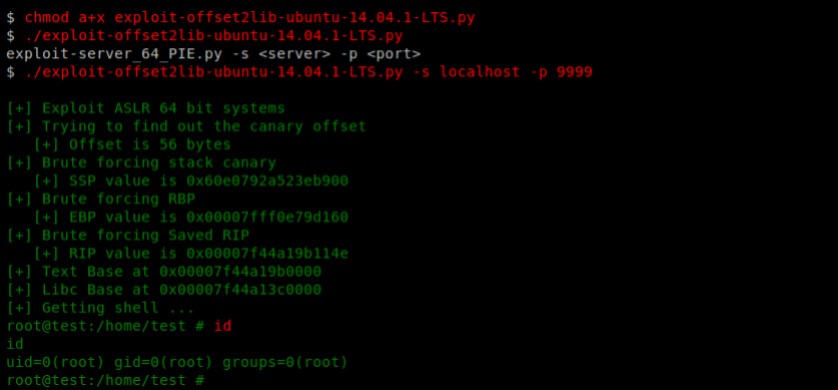

ASLR (Address Space Layout Randomization) è un metodo basato sull’imprevedibilità che previene la possibilità che un hacker possa trovare con certezza la funzione su cui lanciare il proprio exploit. Si basa sulla gestione casuale dell’assegnazione di indirizzi di memoria in base ad un processo, ed è presente nel Kernel Linux default da giugno 2005. Tale tecnica consente non solo di gestire in sicurezza l’eseguibile, ma anche lo stack, l’heap e le librerie esterne.

In poche parole, le aree chiave del programma o del servizio in esecuzione non sono mai messe nella stessa allocazione di RAM, il che impone che un potenziale mobile attacker debba indovinare dove andare a guardare per trovare i dati a lui necessari.

È chiaro come questo bugfix non sia eccellente, poiché le possibilità di trovare l’indirizzo giusto, con i mezzi adeguati, non sono così tanto basse come vorrebbe far credere Big G.

In ogni caso, abbiamo bisogno di patch mirate; sembra che Google, Samsung, Alcatel, Sony, HTC e LG si siano già mobilitate e abbiano annunciato l’uscita dell’update entro questo mese.

Cosa ne pensate di questa storia? Scrivete i vostri commenti a riguardo.