[ad#alberto-schiabel-1]

“BeNews“, questo il nome scelto, è una applicazione di backdoor che sfrutta lo stesso nome di un sito di notizie oramai decaduto: questo è uno dei motivi per cui sembrava legittima.

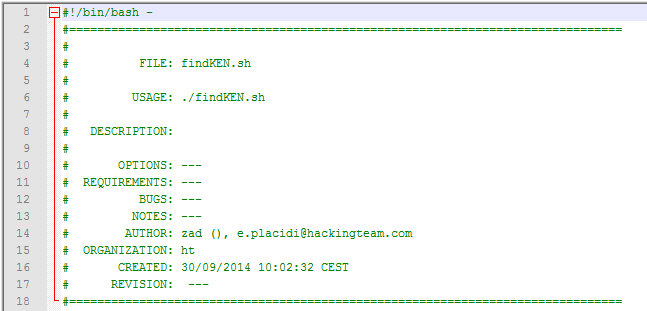

Nel leak abbiamo reperito il codice sorgente dell’applicazione, incluso un documento che insegna come utilizzarla. Basandoci su questo, crediamo che Hacking Team abbia fornito l’app agli utenti per indurre a scaricare il malware RCSAndroid.

La backdoor, ANDROIDOS_HTBENEWS.A può affliggere le versioni di Android da 2.2 Froyo a 4.4.4 KitKat, ma non necessariamente si limita solo a queste. Si tratta di un exploit che mira alla vulnerabilità di escalation dei privilegi locali nel sistema operativo di Google. L’exploit è noto da qualche mese, ed è stato impiegato in altri attacchi, come nel caso di TowelRoot.

Dando un’occhiata alle procedure nel source code, sembra che l’app aggiri le restrizioni di Google Play utilizzando una tecnologia di caricamento dinamico. Inizialmente, infatti, vengono richiesti tre permessi che possono essere giudicati sicuri dagli standard di Google Security, poiché non è presente alcun codice malevolo al momento dell’installazione. Ciononostante, il dynamic loading permette a BeNews di scaricare ed eseguire una parte del codice da Internet.

Il succo della questione è che l’analisi del colosso di Mountain View si ferma all’analisi dei sorgenti, quindi la procedura di download dati dinamica ha avvio solo mentre la vittima inizia ad usare l’app.

Avevate scaricato BeNews, o conoscete qualcuno che ce l’abbia avuta? Parlatene liberamente nei commenti.

I buoni hanno fatto la loro parte :)

Popo fiero il tizio in cima all’articolo

Dico solo questo:

“Based on libfutex and the expoilt for Android by GeoHot.” GeoHot e’ un ragazzo incredibile…

Non a caso lavora per l’NSA.

non sono aggiornato l’ultima volta lessi stava lavorando per google o sbaglio?

Non so. Forse sono io quello poco aggiornato, ma sono sicuro che fosse entrato nell’NSA almeno per un po’.

Non capisco perchè abbiate scritto in prima persona plurale dato che fate riferemento ad un altro articolo!

Poiché anche noi in prima persona abbiamo analizzato il source code. È disponibile in rete a chiunque, basta sapere dove cercare.

Ho effettuato io gli screenshot, presi direttamente da alcune parti di codice non troppo importanti e pericolose ad occhi indiscrete, per ragioni legali.

Capito.

il play store si comporta ancora allo stesso modo? cioè permette il passaggio di app che poi “scaricano” la parte malevola in un secondo momento?