[ad#alberto-schiabel-1]

CHI È STATO L’AUTORE DELL’IMPRESA?

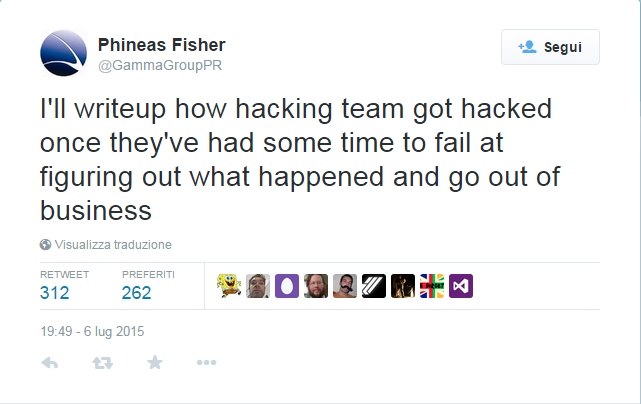

Il presunto responsabile dell’incursione utilizza il nome fittizio di “Phineas Fisher” su Twitter (@GammaGroupPR), e ci sono numerose conferme da fonti indipendenti sulla validità della sua rivendicazione.

L’ultimo tweet di Phineas recita:

Scriverò di come Hacking Team sia stata violata quando avranno avuto tempo di fallire nel capire cosa sia successo e avranno cessato le loro attività.

Si denota una forte ostilità nei confronti della società “nemica di internet“, ma anche una gran voglia di istruire gli interessati ad intraprendere la via dell’hacking.

Non ci sono prove a sostegno che quest’intrusione sia stata opera di qualche società rivale: d’altronde, rileggendo le password usate da Hacking Team (ricordiamo soprattutto “Passw0rd” e “Wolverine“) viene proprio da pensare che non sia stato poi così necessario essere esperti per causare l’accaduto.

HACKING TEAM: E ORA?

Dal punto di vista legale, quanto sono gravi le azioni compiute dalla società di “sicurezza”?

Secondo il blog dell’europarlamentare Marietje Schaake, la vendita di software spia al Sudan:

“[…] non solo costituirebbe una violazione del regime di sanzioni delle Nazioni Unite stabilito dalle Risoluzioni del Consiglio di sicurezza 1556, 1591, 1945, 2091 e 2138, ma […] violerebbe anche la Decisione del Consiglio 2014/450/CFSP del 10 luglio 2014 riguardanti le misure restrittive in considerazione della situazione in Sudan.

Circa due mesi fa la Schaake aveva già presentato un esposto parlamentare sui possibili abusi dei programmi di Hacking Team contro la libera espressione dei giornalisti e contro i diritti umani in Marocco.

Tra i vari file trafugati vi è inoltre la conferma di violazione della Polizza per il cliente della società. Riportiamo un trafiletto di essa, tradotto in italiano:

Forniamo il nostro software solo a governi o ad agenzie di governo. Non vendiamo i nostri prodotti a singoli o ad aziende private. Non vendiamo prodotti a governi o a Paesi nella blacklist di Stati Uniti, Unione Europea, Nazioni Unite, NATO o ASEAN.

Difatti il Sudan è proprio in BLACKLIST. Come volevasi dimostrare.

Vi è inoltre l’aggravio delle menzogne sulle backdoor ai clienti. In caso ve lo siate perso, potete comodamente leggere l’articolo qui.

CONSEGUENZE PER GLI ALTRI

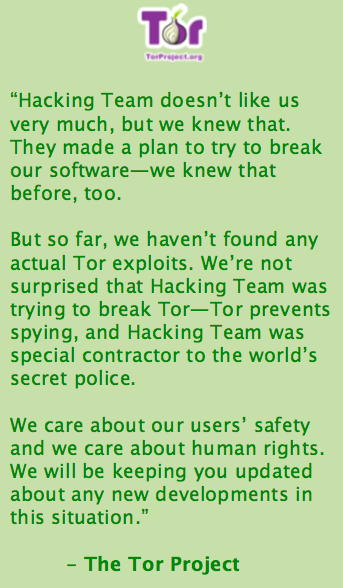

Come poteva essere prevedibile, iniziano a venire a galla le prime conseguenze dell’open sourcing forzato da parte di Phineas: i responsabili di TOR Project hanno pubblicato un tweet con un’immagine-messaggio per Hacking Team, di cui riportiamo traduzione e screenshot:

Non piacciamo molto ad Hacking Team, ma lo sapevamo.

Hanno progettato un piano per bucare il nostro software, ma sapevamo anche questo, da tempo.

Ma finora non abbiamo trovato nessun exploit in Tor. Non siamo sorpresi del fatto che Hacking Team stesse cercando di violare Tor – il nostro browser previene lo spionaggio, e Hacking Team era uno speciale appaltatore della polizia segreta del mondo.

Abbiamo a cuore sia la sicurezza degli utenti che i diritti umani.

Vi terremo aggiornati a riguardo di nuovi sviluppi in questa vicenda.

Il record di exploit di HT veniva aggiornato principalmente copiando da database pubblicati dai ricercatori di sicurezza, come ad esempio questo.

Probabilmente le maggiori case produttrici di antivirus rilasceranno nuovi release con i registri di malware aggiornati, dunque molti dei soggetti segretamente sorvegliati potrebbero accorgersi dell’amara sorpresa.

Mikko Hypponen di F-Secure ha confermato che il loro software di sicurezza fosse già in grado di bloccare i virus di Hacking Team, dunque perché le forze di polizia internazionali avrebbero dovuto spendere centinaia di migliaia di euro, quando con una cifra irrisoria di abbonamento annuale a F-Secure tale malware sarebbe stato stoppato? (Mikko avrà colto ovviamente la palla al balzo per sponsorizzare F-Secure, probabilmente altri software anti-virus erano altrettanto capabili)

Risvolto molto positivo per utenti: analizzando le documentazioni di HT, è stato individuato un exploit nuovo per Flash Player, che ora potrà essere aggiornato, rendendo tutti i suoi utenti più sicuri.

LA CENSURA DEI COLPITI

Lexsi.com, figurante nella lista di clienti di Hacking Team, ha effettuato una richiesta di rimozione a Musalbas.com, uno dei tanti siti che ospita l’archivio di file bollenti pubblicati, affermando che si tratta di materiale sensibile (vorrei ben dire).

Ma è superfluo chiudere una pagina di un sito, quando esistono già centinaia di altri link che indirizzano ai soliti 400 GB. Ciò che si posta in Internet è indelebile.

In caso abbiate ulteriori news a riguardo, non esitate a farcelo sapere nei commenti!

Grazie,un buon articolo che spega in modo semplice semplice che sta succedendo.

Chi condannare e cosa?

Possibile che ancora non si voglia comprendere che tutto ciò che è gestito da sistemi informatici è violabile?

Forse si faticava di più in passato a sottrarre documenti cartacei, che non oggi a bucare un sistema!

Si dimentica in fretta…

Quoto

Mah, troppo pompato questo fatto. Parlano solo del sudan, ma io tra la lista dei clienti leggo anche italia, australia, stati uniti..Tutti paesi occidentali democratici. Non solo paesi come il sudan

Quindi se fai affari con un mafioso ma anche con tante altre persone per bene non sei punibile? MA COME RAGIONI?

Te invece sai ragionare? Penso di no.

Dico se si parla solo dei paesi come sudan, uzbekistan, marocco ecc tra i paesi clienti di questa azienda, ma tra la lista ci sono anche paesi occidentali. La procura di Milano ha avviato un’inchiesta contro questa azienda, ma tanto alla fine quando finirà tutto riprenderanno la loro attività

Si parla di quei paesi perché sono quelli nella black list..poi è ovvio che facessero affari anche con altri paesi. Forse sei tu che non hai capito

Se tu commetti UN reato vieni perseguito per quello, non importa quante altre volte ti sia comportato correttamente! E riguardo al riprendere la loro attività come prima, se anche solo la decima parte di quello che sta venendo fuori si dimostrerà vera, saranno talmente sputtanati che per riprendere a lavorare dovranno indossare la maschera!

Se non lo sai, è nel mirino degli hacker già da tempo. Già si conoscevano i loro spyware, come gli ultimi da Vinci e galileo. E si sapeva anche a chi erano venduti

CHI? Non ti hanno insegnato a specificare il soggetto? Comunque, se ti riferisci ah Hacking Team, io fino a ieri non sapevo che avessero il Sudan tra i loro clienti in violazione dell’embargo stabilito dall’ONU, né che il loro software avesse la capacità di installare file compromettenti nei device delle loro vittime, nè che il loro sysadmin adopera come password “passw0rd”, né che il loro amministratore si fosse scaricato “50 sfumature di grigio”… Tu si?

penso che ormai hai capito.. ma per essere sicuri il problema non è il fatto in se che vendessero software ma (dal più grave al meno grave): lo vendevano a paesi con cui non potevano negoziare, i software erano anche malware da incastrare innocenti, la loro sicurezza era ridicola.

erano dei doppiogiochisti.. ora tu come potresti fidarti di nuovo di una società del genere?

La vedo dura. è più probabile li facciano sparire i committenti considerando il casino combinato nonché il fatto che avevano delle backdoor per controllare gli stessi committenti.

Io ho capito che questa società(hacking team) vendeva software antivirus ai governi per poi utilizzarlo per immettere codice malevolo. Giusto?

questo è un update Deemer23.

L’articolo originario è https://www.androidiani.com/news/hacking-team-hackerato-400-giga-pubblicati-245741

Se ti va di leggerlo e dirci se è scritto meglio di quello di repubblica siamo qui :P

Meglio di Repubblica per gli argomenti tecnici è come sparare sulla Croce Rossa, ma se si vuole risalire alle fonti forse è meglio il Disinformatico.

Si confermo attivissimo è la fonte principale di questo post, non mi pare dell’altro, ma Boh sono da mobile lol

Gia letto prima dell’update ovviamente. Non spiegate dettagliatamente cosa vendeva la società e per quali scopi, rendendo il resto dell’articolo confusionario e poco comprensibile.

I commenti sull’altro articolo sono positivi in termine di stesura, per quello mi pareva strano ti leggessi due articoli per poi non capire il main object.

Comunque grazie per il feedback, Repubblica ha uno stile diverso per un pubblico meno tecnico.

Terremo in considerazione il tuo commento.

Ciao!

Gia letto prima dell’update ovviamente. Non spiegate dettagliatamente cosa vendeva la società e per quali scopi, rendendo il resto dell’articolo confusionario e poco comprensibile.

Complimenti per il “copiato cambiando le parole”! Mi ricorda molto l’infanzia! L’articolo originale si trova sul blog di Paolo Attivissimo.

Complimenti per il “copiato cambiando le parole”! Mi ricorda molto l’infanzia! L’articolo originale si trova sul blog di Paolo Attivissimo.

un bel copia incolla all’articolo di Paolo Attivissimo. Ma non vi vergognate? http://attivissimo.blogspot.it/2015/07/hacking-team-il-giorno-dopo.html

Secondo me, è tutto un giro.. La polizia italiana sapeva tutto e controllava gli altri stati e quelli più a rischio per prevenire il terrorismo.. Altrimenti come si spiegherebbero i backdoor installati? Potrei anche sbagliaemi, ma secondo me non gli succederà niente a HT perche gli para il culo la polizia

Nella frase “molti dei soggetti segretamente sorvegliati potrebbero accorgersi dell’amara sorpresa” non riesco a capire di che soggetti sorvegliati si parla e che sorpresa potrebbe aspettarli, ci si riferisce ad aziende sorvegliate da HT che potrebbero scoprire di essere sorvegliate?

Un articolo che tutti gli internauti dovrebbero leggere.

Grazie per l’articolo e grazie a Phineas (autentico eroe con la maschera)